7 Hacker Cantik yang Bikin Gempar Dunia: Jago Jebol Firewall Negara hingga Mantan Model Playboy

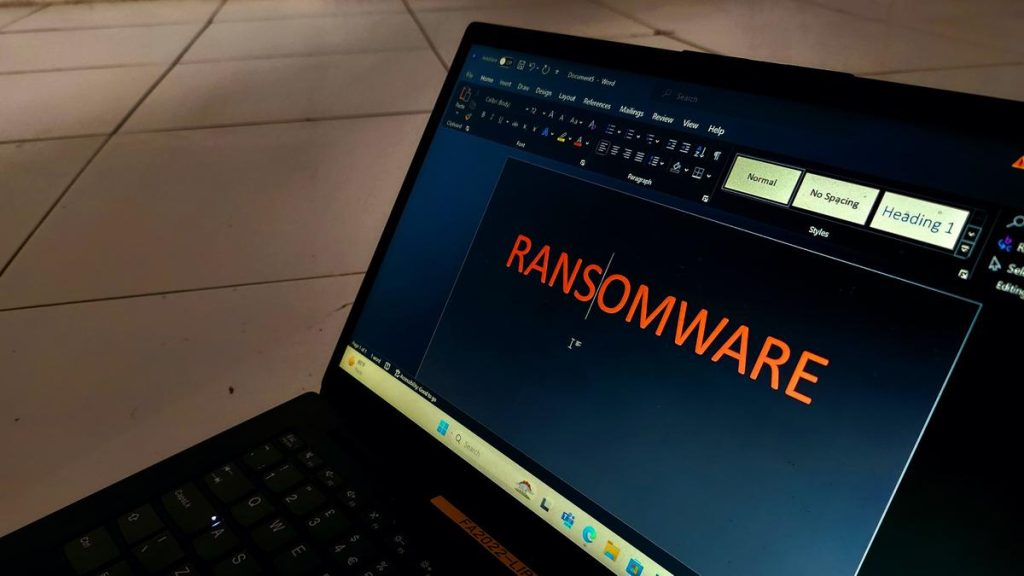

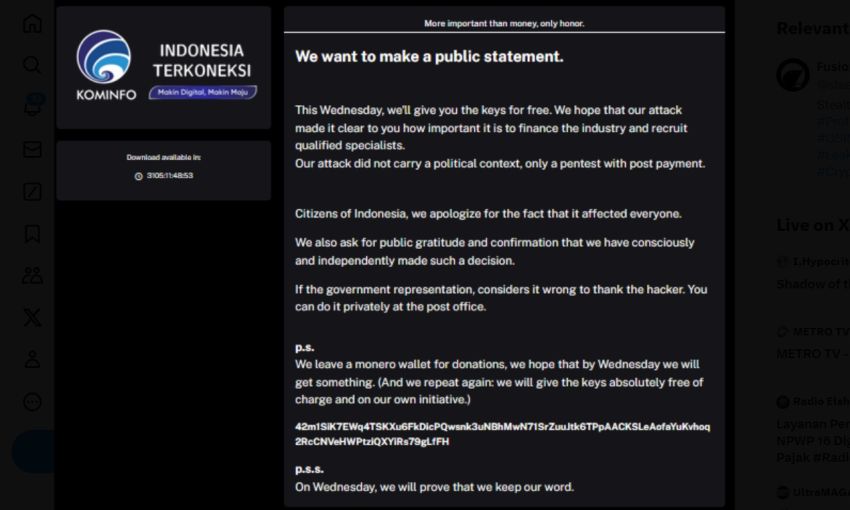

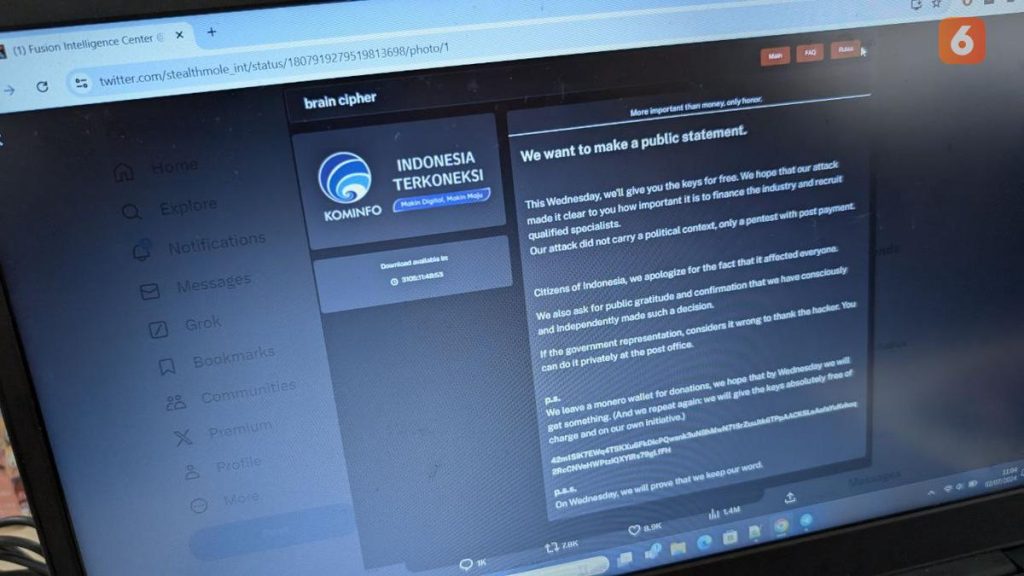

bachkim24h.com, Jakarta – Ransomware Harsensidemer sibuk, setelah malware peretas ini gagal mengunci file lengkap di Pusat Data Nasional sementara (PDN). […]